最新のITトレンドを分かりやすく伝えるテックスクエア。

今回はクラウド活用における情報漏洩をテーマに、

「情報漏洩の責任はベンダーが取るべきなのか、ユーザーが取るべきなのか」

「情報漏洩を防ぐために何をすればよいのか」

そういった疑問に答えています。

テックスクエアでは定期的にメルマガを配信中。

目次

約1億2000万人分の個人情報が漏洩

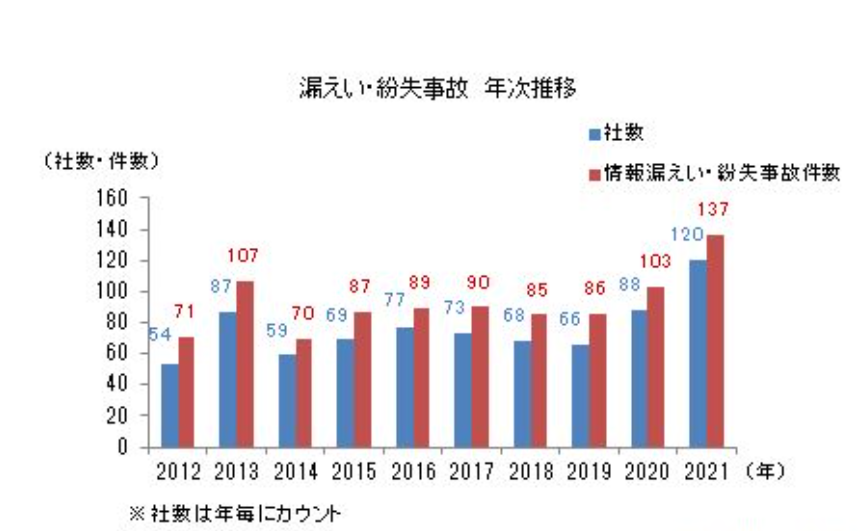

年々、情報漏洩・紛失事件が増え続けています。

東京商工リサーチが実施した調査によると、毎年、情報漏洩・紛失事故件数は増え続けており、2020年には103件の情報漏洩事件が起きているそうです。

それら103件の事件により流出した個人情報は、なんと574万9,773人分にも昇ります。

更に2012年から累計すると、流出した個人情報は「1億1,979万人分」に達し、この数値はほぼ日本の人口に匹敵。

このことから1件の情報漏洩・紛失事件が、社会にもたらす影響をお判りいただけたかと思います。

某国内電機メーカーで流出した9750件の情報

過去に某大手国内電機メーカーで、取引先情報や顧客情報など約1,115件の情報が流出した事件が発生しています。

何者かによって同社が利用するOffice365に不正ログインされ、そこで漏洩した情報を利用されサイバー攻撃を受けたようです。

同社では防衛関連の重要な情報を保有していたことから、1度の情報漏洩事件によって受けた被害は甚大だったことが想像できます。

ユーザー企業のシステム管理において不備があったことから発生した情報漏洩事件です。

SaaSベンダーで起きた最大42万件もの流出

SaaS型のECサイト構築サービスを提供しているITベンダーで顧客情報の漏洩事件が起きました。

ECサイト構築サービスを用い、ECサイトを構築している約11社の顧客情報が漏洩。

ITベンダーである同社が行った調査によると、ECシステムの期間サーバーに対して不正アクセスされた痕跡があったようです。

各社から漏洩した件数を計算すると最大42万件にも昇る可能性があります。

このようにITベンダーの漏洩事件に巻き込まれ、顧客情報が流出してしまうケースもあります。

SaaS,PaaS,IaaS責任領域を明確に

近年、増え続けている情報漏洩事件。

事件が発生した際に、クラウドベンダーと利用者側、どちらの責任なのかが問題となっています。

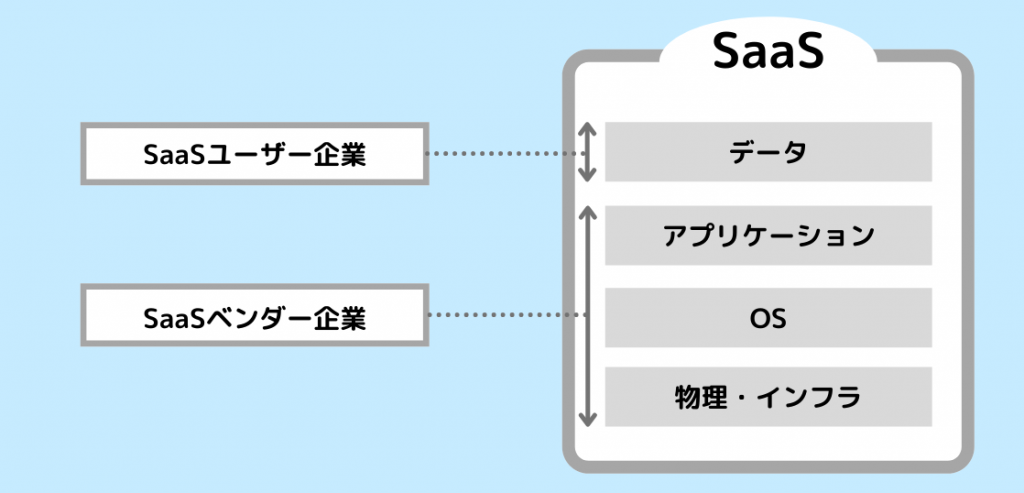

改めて責任範囲を「SaaS」「PaaS」「IaaS」、それぞれの観点から整理していきます。

今回は「データ、アプリケーション、OS、物理・インフラ」の4階層で責任範囲を確認します。

共同責任範囲モデル

クラウドサービスでは責任を明確化するため、共同責任範囲モデルが採用されています。

簡単に言うと、クラウドサービスを使用する「ユーザー企業」と提供する「ベンダー企業」で責任範囲を共有するモデルのことです。

システムにはアプリケーションから物理・インフラまで階層があります。

どの範囲を誰が責任をもって管理するのか各ベンダー企業ごとに定義しているため、導入の際は確認する必要があります。

SaaS

SaaSとは、これまでPCやサーバーにダウンロードしなければ使えなかったソフトウェアを、インターネットなどのネットワーク経由で使用できるようにしたサービスです。

代表的なSaaSベンダーは、Salesforceやサイボウズ、freeeなどが挙げられます。

SaaSの場合、ユーザー企業の責任範囲は非常に狭いです。

上記図を見て頂くと分かるように、ソフトウェアを使用していく中で蓄積されるデータの管理が主な責任範囲です。

例えば先程説明した不正ログインによる情報漏洩事件の場合は、ユーザー企業が責任を負うことになります。

ユーザー企業の責任範囲が狭い分、ベンダー企業が担う責任範囲は広くなります。

アプリケーション層から物理・インフラ層までほぼ全てです。

導入時には、ベンダー側のセキュリティレベルを把握しておくことが重要です。

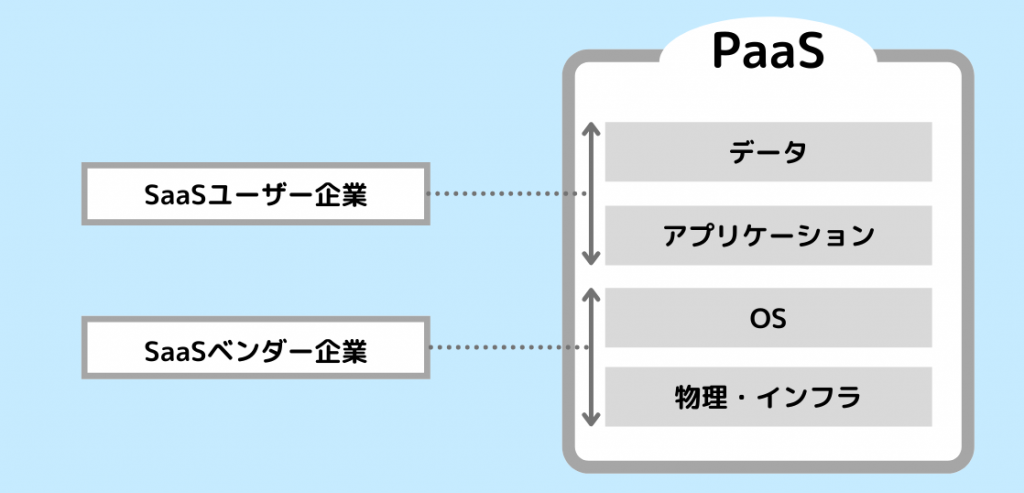

PaaS

PaaSとは、ユーザ企業がシステムを構築するための環境をネットワーク経由で提供するサービスです。

代表的なPaaSベンダーはAmazon Web ServiceやAzureを提供するMicrosoft、Googleなどが挙げられます。

PaaSではユーザーの責任範囲が広がり、アプリケーション層まで管理しなければなりません。

一方、ベンダー側の管理範囲は、OS層から物理・インフラ層の範囲です。

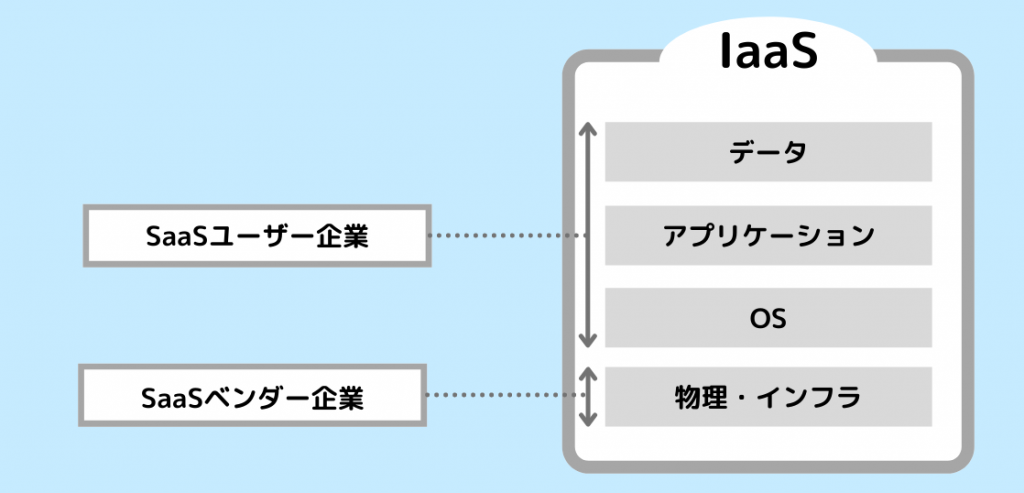

IaaS

IaaSとは、ユーザー企業にCPUやメモリなどのハードウェアリソースをネットワーク経由で提供するサービスです。

ユーザー企業は自社でハードウェアを抱えず、必要なリソースを必要なだけ利用することができます。

IaaS代表的な企業は、先程も紹介したAmazonやGoogleに加え、IBMやOracleが挙げられます。

IaaSではユーザー企業が担う責任がかなり広くなります。

アプリケーション層からOS層までです。

一方で、ベンダー側は物理・インフラ層の管理のみとなっています。

これまでの説明を通じて「SaaS」「PaaS」「IaaS」で責任範囲が異なることをお判りいただけたかと思います。

自社が利用しているクラウドサービスの責任範囲を把握した上で、セキュリティ対策を講じなければなりません。

弊社ではセキュリティ対策をテーマにした記事も配信しております。

【文系情シス虎の巻 第2弾】企業を守るセキュリティ対策を分かりやすく解説

情報漏洩を防ぐ3つの方法

今回記事のテーマとなっている情報漏洩ですが、どのように対策すればよいのでしょうか。

その方法を3つほどご紹介致します。

多要素認証の導入

認証とは知識、所持、生体情報を確認することです。

それぞれの情報の具体例を出すと、以下のようなものが挙げられます。

知識情報:暗証番号、秘密の質問など。

所持情報:カード、スマホなど

生体情報:顔、指紋など

認証の中でも多要素認証とは、大きく3つある情報のうち、2つ以上の情報を確認することです。

例えばATMで多要素認証が適用されています。

お金を引き出すプロセスを思い出してみてください。

まずキャッシュカードを挿入し、次にパスワードの入力をする。

知識と所有、2つ以上の情報を確認しています。

そうすることによって不正アクセスを防ぐことができ、セキュリティの強化が見込めます。

セキュリティパッチの適用

セキュリティパッチとは、新たに更新されたプログラムのことです。

既に公開されているソフトウェアで脆弱性や問題点が浮上することがあります。

最近でいうと、Apache log4jに関する脆弱性がメディアに取り上げられました。

そういった際に、脆弱性や問題点を解消するため作られるのがセキュリティパッチと呼ばれる更新プログラムです。

Microsoftでは1ヵ月1度の頻度でセキュリティパッチが公開されています。

今使用しているソフトウェアの脆弱性をなくすためにも、都度セキュリティパッチを適用することが大切です。

適切なクラウド事業者の選定

クラウドサービスを利用する際、ベンダー企業がデータをどこに保管しているのかを把握することは重要です。

国や場所によっては大きな影響を被る可能性があります。

例えば、海外にデータを保管しているベンダーを想像してみてください。

その国の法律次第では、データベースが強制的に差し押さえられるといった可能性もあります。

また自然災害が多発している国の場合、1つの災害によってデータが消失するといったリスクもあります。

そのためクラウドサービスの選定にあたり、事前にデータがどこに保管されているのかを把握することは重要です。

クラウドサービスにおける情報漏洩をテーマに、責任の所在や漏洩を防ぐ方法についてご紹介致しました。

自社の責任範囲を把握した上で、事前に情報漏洩を防ぐため対策を講じる必要性はお判りいただけたでしょうか。

日々の対策が企業の信頼を築く上で重要です。