2022年2月23日、 経済産業省と金融庁は企業や金融機関に向けてサイバーセキュリティー対策の強化を呼びかける声明を発表しました。

その背景にあったのは、マルウェア「Emotet」の急激な活発化。

この記事を読んでおられる皆様の中にも、ここ数週間の間にEmotetに関するニュースを目にしたり、勤務先で注意喚起がアナウンスされたという方がいらっしゃるのではないでしょうか。

そこで、今回の記事では世間を騒がせているこの「Emotet」について取り上げていきたいと思います。

目次

Emotet 10秒まとめ

- Emotetとは、ロシア発とされるマルウェア。

- なりすましメールに添付されたファイルやURLを開くことで感染する。

- Emotetに感染した端末がネットワークに接続することで、同一ネットワーク内の端末まで感染する可能性がある。

- Emotetへの感染と被害を防ぐためには、セキュリティソフトによる対策+社内におけるITまわりのルール確立が必要。

Emotetってなに?

冒頭で、「Emotetはマルウェアである」と表現しました。

マルウェア=コンピューターウイルスのようなものだという認識は誰でも何となく抱いているはずですが、マルウェアとはユーザーのデバイスに不利益をもたらす悪意のあるプログラムの総称を指す言葉です。

マルウェアにはさらにトロイの木馬やワームといった小分類が存在し、コンピューターウイルスもマルウェアの一分類に該当します。

今回取り上げるEmotetは、もともとトロイの木馬に分類されるマルウェアであり、ロシア発とされています。

2014年にインターネットバンキングの認証情報を盗むマルウェアとして初めて確認され、活動が活発化した2017年には単独のマルウェアとしてではなく感染力を持ったウイルスへと変化。

2021年1月に活動を停止するまでに、国内外の企業や金融機関に大きな被害をもたらしました。

Emotet その巧妙な手口とは?

ユーロポールによる操作活動が功を奏して2021年初めにインフラ基盤を失ったEmotetですが、同年11月には再び被害が報告され始めました。

活動再開後のEmotetは、過去同様になりすましメールを起点として手口を用いており、とくに2022年2月以降はこれまでにないペースで感染数が増え続けているようです (JPCERT/CC)。

Emotetは、攻撃対象者であるユーザーに対して実在する組織や個人の名を騙ってメールを送りつけます。

このなりすましメールを不用意に開いてしまうとEmotetをインストールするスクリプトが実行され、結果として感染端末から情報が盗み出されたり、他のマルウェアに感染するなどの被害がもたらされるのです。

ここまで聞くと、「そもそも、なりすましメールを開かなければ解決する問題では?」という感想を持たれる方もいるでしょう。

しかし、Emotetに用いられるなりすましメールはひと昔前に見られた明らかに不審なスパムメールとは異なり、手口が巧妙化しているという情報も。

ここ数週間に報告されたEmotetに関連するなりすましメールの手口は、大きく以下の2つに分類できます。

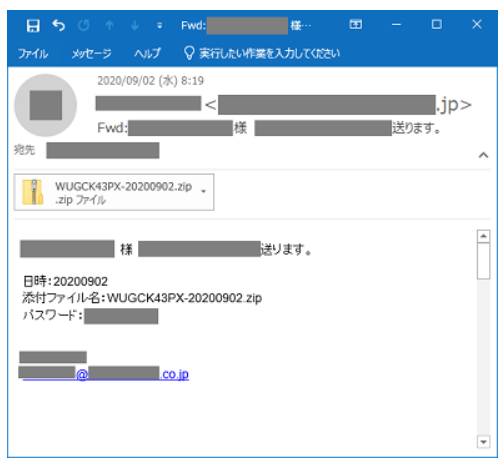

①パスワードつきZIPファイル

職場関係者や取引先企業などを装い、あたかも重要な連絡であるかのようなメールを添付ファイルとともに送信してきます。

件名やファイル名には、

- 請求書

- ドキュメント

- 賞与支払

といったタイトルがつけられているため、メールを受信したユーザーは「すぐに確認しなければ」という気持ちになってしまうのです。

パスワードや暗号化処理がされたZIPファイルはセキュリティソフトをすり抜けてしまいます。

ファイルを開いてコンテンツを有効化してしまうと、Emotetが端末にインストールされるという仕組みです。

URL:https://www.ipa.go.jp/security/announce/20191202.html

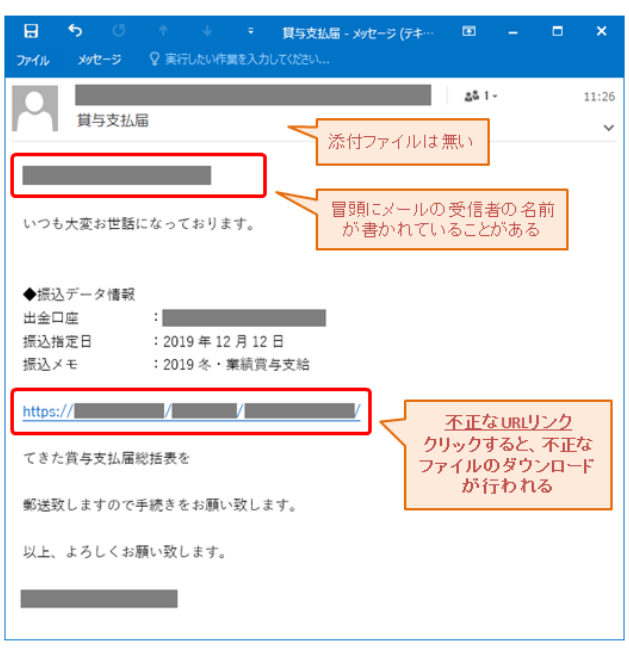

②URL

メールに直接ファイルが添付されるケースの他には、メール本文にウェブURLが添えられている場合もあるようです。

このようなメールにも上記同様あたかも「重要な連絡」であるかのような件名がつけられており、実際に報告された例としては、職場の上司を装ったメールなどが挙げられます。

業務に関する重要な連絡となれば、ついつい開いてしまいそうですよね。

URL:https://www.ipa.go.jp/security/announce/20191202.html

職場関係者を装ったメール以外にも、自治体や保健所の名を騙って新型コロナウイルス対策に関する通知メールとして送り付けられてくるケースなどが確認されています。

日本国内での感染数・被害はどうなっているの?

ここまでにEmotetの巧妙な手口をチェックしてきましたが、実際に日本国内でどれだけの、またどのような被害が確認されているのでしょうか。

情報処理推進機構によれば、2022年2月から3月にかけて日本国内に拠点をおく企業・組織においてEmotetへの感染被害が大幅に拡大しているとのだそう。

同機構が設置している情報セキュリティ安心相談窓口には、2022年3月1日~8日の間に323件もの相談が寄せられており、これは一か月前の2月1日~8日に寄せられた相談件数と比べて約7倍。

Emotetによる攻撃は、日本国内でも確実に増加しているようです。

今回、Emotetによる被害を受けた企業の詳細などは明らかにされていませんが、活動が盛んだった2021年1月までの期間には製造・運輸・小売・通信などを含むあらゆる業種において、また医療法人や教育機関でも感染が報告されていました。

Emotetへの感染が発生したこれらの組織では、

- 組織内外のメールアドレスが流出

- 従業員や取引先個人の氏名・電話番号などが流出

- 感染した端末から不正メールが大量に送信される

といった被害が生じました。

今回の大規模攻撃においても、組織内外の人物の個人情報が流出したり、感染した端末を起点とした新たななりすましメールの拡散などが予想されています。

Emotetへの感染や被害 どうやって防ぐ?

「PPAP問題」という言葉をご存知でしょうか。

PPAPとは、いわゆるパスワード付きzipファイルを使ったファイル共有手段のことです。

- P:Passwordつきzip暗号化ファイル

- P:Passwordの送信

- A:暗号化

- P:Protocol

上記の言葉の頭文字を取ってつけられています。

多くの企業が実践したきた、ZipファイルとZipファイルを開くためのパスワードを別々に送信する習慣などがPPAPです。

ファイル本体とパスワードを別に送付することでリスクを分散できているように思えますが、実はこのPPAP、大きな危険性を抱えた習慣だといいます。

メールはさまざまなサーバーを経由しながら送受信が実現します。この間、すべての経路が暗号化されていないとセキュリティ対策として意味を成しません。また、桁数の多い複雑なパスワードを設定していても、パスワードを記載したメールが同時に盗聴されてしまえば、簡単に情報は漏えいしてしまいます。

出典:

URL:https://business.ntt-east.co.jp/content/coworkstorage/column-12.html

ファイルそのものにロックをかけていても、メールの送受信に関わるすべてのプロセスを暗号化することができない以上セキュリティ対策としてあまり効果はないというのです。

さらに、このPPAPがEmotetの感染拡大に貢献してしまっている主張も。

近年は多くの企業が重要なデータをメールでやり取りしていますが、ここでもPPAPが広く実践されているため、従業員はZipファイルやパスワードが添付されたメールに対して危機感が薄れてしまっているのです。

PPAPのこのような側面を鑑みて、2020年11月に当時のデジタル改革担当大臣は中央省庁の職員にPPAP方式の廃止を求め、続いてパスワードつきZipファイルのメール送受信自体を廃止すべきとのコメントを発表しました。

PPAP廃止後のファイル共有手段としてはクラウドストレージの利用などが挙げられますが、行政機関にしろ企業にしろ、すぐに代替策に乗り換えられるわけではないでしょう。

では、企業はEmotetへの感染や感染後の被害を如何にして防いでいけば良いのでしょうか。

すぐに思いつく対策としてはセキュリティソフトの導入・更新を全社で徹底することが挙げられますが、前章でお話しした通りEmotetのインストールトリガーが鍵つきのZIPファイルなどに仕込まれているケースでは、セキュリティソフトだけでマルウェアの侵入を完全に防ぐことができません。

そこで、情報処理推進機構は以下のような対策案を講じるよう、企業や組織に呼びかけています。

- 身に覚えのないメールの添付ファイルは開かない。

- メール本文中のURLリンクはクリックしない。

- 自分が送信したメールへの返信に見えるメールであっても、不自然な点があれば添付ファイルは開かない。

- OSやアプリケーション、セキュリティソフトを常に最新の状態にする。

- 信頼できないメールに添付されたWord文書やExcelファイルを開いた時に、マクロやセキュリティに関する警告が表示された場合、「マクロを有効にする」「コンテンツの有効化」というボタンはクリックしない。

- メールや文書ファイルの閲覧中、身に覚えのない警告ウインドウが表示された際、その警告の意味が分からない場合は、操作を中断する。

身に覚えのないメールや添付ファイルを開いてしまった場合は、すぐにシステム管理部門等へ連絡する。

出典:情報処理推進機構

URL:https://www.ipa.go.jp/security/announce/20191202.htm

セキュリティソフトだけでは対処しきれない以上、従業員一人ひとりがマルウェアに対する危機意識を高める必要があるのでしょう。

Emotetがなりすましメールを起点とした攻撃であるならば、Emotetの仕込まれたファイルやURLを不用意に開かなければ直接的な感染は防ぐことができます。

反対に、社内ネットワークを利用するユーザーが一人でもEmotetに感染してしまえば、被害は一気に拡大し社内外に大きな影響を与えてしまいます。

情報流出や乗っ取りによって業務に支障が出たり取引先・顧客からの信頼を損なわないためには、とくに

◆少しでも違和感のあるメールは、送信者名だけでなくアドレスもチェックする

◆メールアドレスが正規のものだとしても、メール以外の連絡手段で本人に確認を取る

といったITまわりのルールを社内に浸透させていくことが不可欠なのです。

おわりに

コムスクエアが運営するメディア「テックスクエア」では、情報システム部門が知っておくべき「トレンドニュース」や「業務知識」などを、非エンジニアでも分かるように翻訳し、ブログ記事としてお届けしております。

そんな情シス必見のブログ記事を定期的にメルマガとして配信中。

是非、弊社のメルマガにご登録ください!