目次

情報漏えい対策、「国家級の監視必要」と専門家が提言

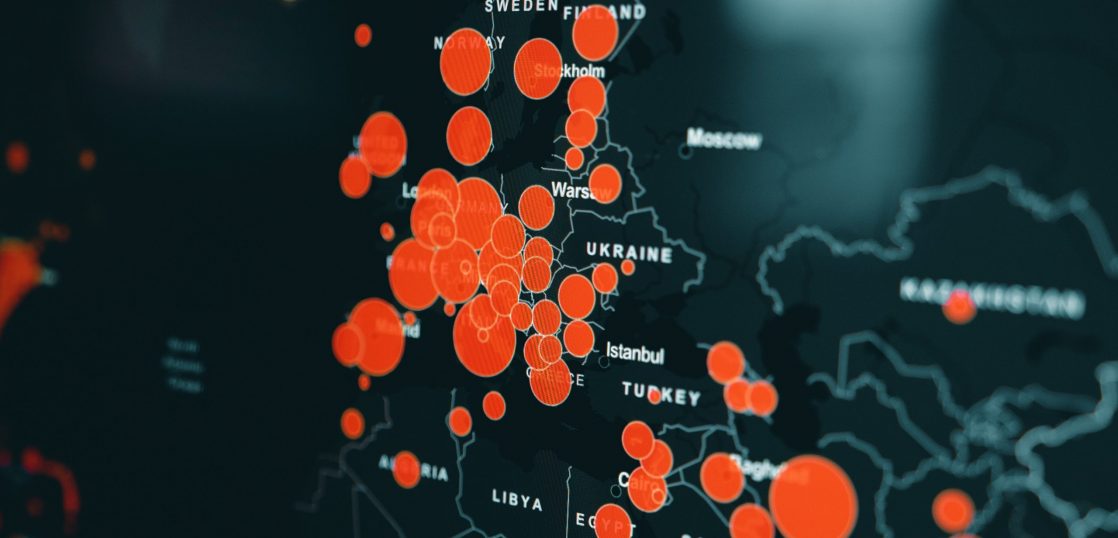

米Verizonが2014年に発生した2100件以上のデータ漏えい・侵害事件の分析結果を発表しました。「2015年度データ漏洩/侵害調査報告書」(DBIR 2015)

同社および世界61カ国70組織から提供された8万件近いセキュリティインデントや2100件以上の情報漏えい事件を調査・分析したもので、調査結果に基づいて、同社は、企業でも国家なみのログ監視体制が必要になる、と警告するとともに、より基本的なやるべき課題も多いと指摘しています。

情報漏えい・侵害対策が機能せず?

報告書によれば、攻撃の80%以上は組織の外部から実行され、約4割が認証情報を悪用されたことによる情報漏えい・侵害事件でした。

傾向として、フィッシングとマルウェアを組み合わせた手口が増加、国家の支援を受けた組織による攻撃による情報漏えいが目立ってきており、グローバル展開する企業では国家防衛と同じ水準の対策が必要と指摘しています。

また、情報漏えい・侵害事件の70%は外部からの指摘で発覚しており、自社で発見できない可能性が高くなっています。理由は、攻撃のために多額の資金と高度なスキルを持つ人間が投入され、非常に巧妙な手口が使われるためであると指摘し、シグネチャベースの製品によるログ監視では検知はほぼ不可能であるとしています。

特に標的型攻撃では、攻撃者は組織内のシステムやネットワークを移動しながら、潜入活動を広げるため、通常とは違う動きをいかに早く見つけられるかが肝心であるとし、ログ監視強化で検知までの時間短縮を図ることが重要になります。そのため、ログ監視とセキュリティ関連情報の多角的分析を通じて「異常な振る舞い」を早期にみつける対策をとることを推奨しています。

同社が調査したある企業の案件では、サプライチェーンを組む複数の関連企業経由で、標的型マルウェアの侵入が判明しました。

標的型マルウェアは、企業から外部へのメール送信時にのみ活動し、盗み出した機密情報をメール送信に紛れ込ませて密かに攻撃者に送信していたため、情報漏えいにつながりました。

この企業が導入していたウイルス対策ソフトやファイアウォール、不正侵入検知システムでは、マルウェアの通信を正常な通信と判断していたため、全く検知することができず、ログ監視や分析対象範囲を広げることでようやく情報漏えいが判明しました。

こうしたマルウェアは長期にわたって企業や組織の内部に潜伏するものの、活動のタイミングは一瞬だといいます。

2014年の事案の75%では攻撃元IPアドレスの存在期間が1日以内。情報の共有や活用、対応のスピードと攻撃者の動きとの差を縮める対策が求められます。

先にやるべきこと

しかし、報告書では調査・分析対象の96%は9つのパターンに分類できると指摘し、検出されたマルウェアの9割以上は既知の脆弱性を悪用したものとしています。

したがって、国家レベルの防御が必要、という標的型攻撃は、インシデントや事件全体の数に比べると少なく、企業や組織では、まず既知の攻撃などから守るための基本的な取り組みが優先されるとしています。

同社担当者は、「膨大な脅威を監視しようにも限界はある。まず既知の脅威に対する備えを正しく実装する。その上で限られているリソースを高度な脅威の対応に割り当てるべきだ」とアドバイスしています。